项目地址: https://github.com/hjc4869/UacBypass

自从Windows 7开始,这类绕过UAC的方法层出不穷,于是一周前做了一个win10上能用的,所以说UAC不开最高级根本没有什么卵用,防君子不防小人。

适用条件

- 账号拥有管理员权限,开启UAC,并且使用普通权限运行本程序

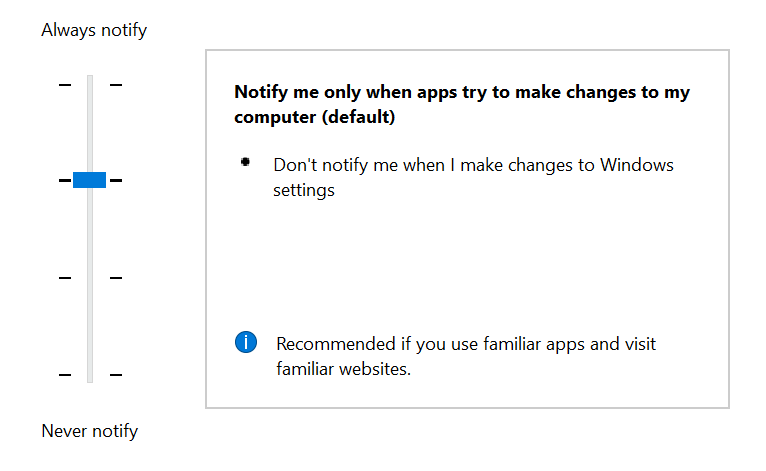

- 账号的UAC使用默认配置(如图)

- 系统版本Windows 10.10240 x86或x64

使用方法

- 下载(或自己使用VS编译)对应架构(x86或x64不能通用)的Release,将UacBypass.dll UacBypassTest.exe与ntwdblib.dll放在同一目录下

- 执行UacBypassTest.exe,如果能直接弹出带管理员权限的cmd窗口,则为成功。

不良影响和bug

- 虚假的ntwdblib.dll会被复制到C:\Windows\System32,此dll被加载时,会使用CreateProcess创建cmd窗口,并直接退出进程。

使用到此dll的程序都会有奇怪的表现。

解决方法:实验完成后直接删除此dll - UacBypass.dll被explorer进程加载后不会被正确卸载,导致UacBypass.dll无法删除,并且demo只能成功运行一次。

解决方法:重新启动explorer。

WARNING

这只是个非常粗糙的demo,请不要在生产环境下做实验。